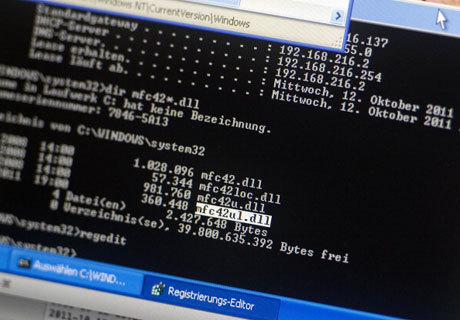

Ilustrasi (gettyimages)

Ilustrasi (gettyimages)

#Jakarta - Pada 7 April lalu, di saat masa tenang menjelang Pemilu Legislatif, dunia internet dihebohkan oleh bug yang ditemukan pada implementasi SSL/TLS (Secure Socket Layer/Transport Layer Security) oleh OpenSSL.

Apakah ada konspirasi di balik ini? Terlepas dari benar atau tidaknya isu mengenai konspirasi, bug yang dipublikasikan awal April lalu ini telah membuat banyak pihak menjadi panik.

Hal ini terutama disebabkan oleh sangat luasnya penggunaan OpenSSL oleh industri internet dan perangkat IT, serta akibat yang ditimbulkan oleh bug ini.

OpenSSL adalah default engine untuk melakukan proses enkripsi yang digunakan oleh WebServer Apache dan Nginx, dimana menurut Netcraft menangani lebih dari 66% website seluruh dunia.

Sementara bug ini memungkinkan hacker untuk mengambil informasi dari server, mulai dari password, informasi sensitif bahkan primary key dari system enkripsi yang dapat mengakibatkan terbukanya semua pesan dan data terenkripsi.

Apakah ada konspirasi di balik ini? Terlepas dari benar atau tidaknya isu mengenai konspirasi, bug yang dipublikasikan awal April lalu ini telah membuat banyak pihak menjadi panik.

Hal ini terutama disebabkan oleh sangat luasnya penggunaan OpenSSL oleh industri internet dan perangkat IT, serta akibat yang ditimbulkan oleh bug ini.

OpenSSL adalah default engine untuk melakukan proses enkripsi yang digunakan oleh WebServer Apache dan Nginx, dimana menurut Netcraft menangani lebih dari 66% website seluruh dunia.

Sementara bug ini memungkinkan hacker untuk mengambil informasi dari server, mulai dari password, informasi sensitif bahkan primary key dari system enkripsi yang dapat mengakibatkan terbukanya semua pesan dan data terenkripsi.

Secara ringkas, SSL/TLS (Secure Socket Layer / Transport Layer Security) adalah sebuah mekanisme untuk melakukan enkripsi data di Internet. Tujuannya agar informasi sensitif (password, kartu kredit, chatting, dll) tidak dapat dilihat dan disadap oleh orang lain.

SSL/TLS digunakan oleh banyak aplikasi dan protocol di Internet, mulai dari web server (HTTPS), email (SMTPS, IMAPS, etc) VPN (SSL VPN) hingga aplikasi chatting.

OpenSSL adalah software open source untuk mengimplementasikan SSL/TLS yang diimplementasikan oleh banyak kalangan. Karena sifatnya yang Open Source, OpenSSL banyak sekali diimplementasikan untuk keperluan SSL/TLS pada berbagai layanan dan service di seluruh dunia.

Website yang dihosting pada webserver berbasis Apache dan Nginx (https), protokol email yang anda gunakan untuk mendownload email ini (IMAPS & POP3S), akses konfigurasi ke berbagai perangkat IT Infrastructure anda, aplikasi chatting, handphone berbasis Android adalah sebagian dari contoh pemanfaatan OpenSSL untuk tujuan enkripsi berbasis SSL/TLS.

Bug Heartbleed

Heartbeat adalah cara yang digunakan oleh client (Misalnya: browser kita) dan server (website bank) untuk saling memeriksa apakah satu sama lain hidup.

Hal ini sama dengan perintah ping, untuk mengetahui apakah satu host hidup atau mati. Hal ini juga terjadi pada implementasi OpenSSL, heartbeat digunakan untuk mengetahui masih terkoneksinya ‘lawan bicara’.

SSL/TLS digunakan oleh banyak aplikasi dan protocol di Internet, mulai dari web server (HTTPS), email (SMTPS, IMAPS, etc) VPN (SSL VPN) hingga aplikasi chatting.

OpenSSL adalah software open source untuk mengimplementasikan SSL/TLS yang diimplementasikan oleh banyak kalangan. Karena sifatnya yang Open Source, OpenSSL banyak sekali diimplementasikan untuk keperluan SSL/TLS pada berbagai layanan dan service di seluruh dunia.

Website yang dihosting pada webserver berbasis Apache dan Nginx (https), protokol email yang anda gunakan untuk mendownload email ini (IMAPS & POP3S), akses konfigurasi ke berbagai perangkat IT Infrastructure anda, aplikasi chatting, handphone berbasis Android adalah sebagian dari contoh pemanfaatan OpenSSL untuk tujuan enkripsi berbasis SSL/TLS.

Bug Heartbleed

Heartbeat adalah cara yang digunakan oleh client (Misalnya: browser kita) dan server (website bank) untuk saling memeriksa apakah satu sama lain hidup.

Hal ini sama dengan perintah ping, untuk mengetahui apakah satu host hidup atau mati. Hal ini juga terjadi pada implementasi OpenSSL, heartbeat digunakan untuk mengetahui masih terkoneksinya ‘lawan bicara’.

Namun yang menjadi bencana adalah, pada versi OpenSSL yang bermasalah penyerang dapat mengirimkan pesan heartbeat dan ‘mencuri’ informasi apapun yang ada dalam memory server.

Versi OpenSSL yang terkena dampak ini adalah OpenSSL 1.0.1 through 1.0.1f (inclusive). Dapat dibayangkan jika server sedang memroses password, maka informasi password tersebut ada dalam memori dan dapat dicuri oleh penyerang.

Gambar kartun di bawah ini menjelaskan secara mudah, bagaimana Meg (Client sekaligus penyerang) ‘mencuri’ informasi dari memory server:

Bug Heartbleed pertama kali ditemukan oleh dua kelompok Security Engineer yang berbeda, Riku, Antti and Matti dari Codenomicon dan Neel Mehta dari Google Security, yang pertama kali melaporkan kepada tim OpenSSL.

Versi OpenSSL yang terkena dampak ini adalah OpenSSL 1.0.1 through 1.0.1f (inclusive). Dapat dibayangkan jika server sedang memroses password, maka informasi password tersebut ada dalam memori dan dapat dicuri oleh penyerang.

Gambar kartun di bawah ini menjelaskan secara mudah, bagaimana Meg (Client sekaligus penyerang) ‘mencuri’ informasi dari memory server:

Bug Heartbleed pertama kali ditemukan oleh dua kelompok Security Engineer yang berbeda, Riku, Antti and Matti dari Codenomicon dan Neel Mehta dari Google Security, yang pertama kali melaporkan kepada tim OpenSSL.

Keduanya menemukan bug ini secara terpisah, namun di hari yang sama. Bug ini didaftarkan menggunakan referensi CVE-2014-0160 pada Common Vulnerabilities and Exposures, sebuah metode referensi untuk publikasi kelemahan terhadap keamanan informasi.

Agar namanya mudah diingat (ketimbang CVE-2014-0160), maka team Codenomicon memberikan istilah Heartbleed.

Setelah kemunculannya pertama kali, banyak laporan mengenai website besar yang terkena serangan dari Heartbleed ini. Amazon Web Service, Dropbox, Gmail, Facebook, YouTube, Twitter adalah sedikit dari contoh website yang terkena serangan.

Bahkan banyak publikasi yang menunjukkan bahwa password Yahoo mail sudah dapat dijebol. Fakta-fakta ini yang menyebabkan bahwa Heartbleed disebut sebagai salah satu ancaman keamanan terbesar dalam sejarah internet.

Terlebih lagi versi OpenSSL yang rentan ini sudah digunakan sejak 2012, dan juga dikabarkan bahwa NSA sudah mengetahui bug ini sejak lama namun membiarkannya agar dapat ‘mengintip’ data2 pengguna Internet.

Apa yang Harus Saya Lakukan?

Ada beberapa cara yang perlu dilakukan untuk memastikan bahwa kita benar-benar aman dari akibat Heartbleed, seperti dikutip dari berbagai sumber:

-. Sebagai user:

1. Lakukan monitoring terhadap account dan informasi sensitif lainnya yang Anda miliki pada layanan online. Apakah terdapat aktifitas yang tidak wajar?

2. Tunggu pengumuman resmi dari website atau layanan, mengenai kondisi mereka. Apakah mereka menggunakan versi OpenSSL yang rentan terhadap Heartbleed? Jika belum ada penjelasan resmi, mintalah.

3. Pastikan penyedia layanan sudah mengupdate versi OpenSSL, jika masih menggunakan versi yang rentan. Ganti password anda setelah penyedia layanan memperbaiki sistemnya.

4. Mengganti password selama sistem masih rentan akan tetap berisiko.

-. Sebagai penyedia layanan:

1. Periksa versi OpenSSL yang Anda gunakan, apakah termasuk dalam versi yang bermasalah.

2. Periksa layanan Anda, apakah rentan terhadap bug ini. Berbagai tools untuk memeriksa kelemahan ini seperti modul pada metasploit , LastPass , Qualys atau website Filippo Valsorda .

3. Segera periksa advisory dari vendor perangkat Anda, apakah perangkat yang digunakan rentan terhadap serangan ini.

4. Segera update versi OpenSSL, firmware dan layanan Anda.

5. Segera minta pengguna layanan Anda untuk mengubah password mereka, setelah versi OpenSSL maupun firmware yang rentan akan serangan ini telah diupdate.

*) Penulis, Toto. A. Atmodjo merupakan Praktisi TI dan saat ini bekerja di Virtus Technology Indonesia.

Agar namanya mudah diingat (ketimbang CVE-2014-0160), maka team Codenomicon memberikan istilah Heartbleed.

Setelah kemunculannya pertama kali, banyak laporan mengenai website besar yang terkena serangan dari Heartbleed ini. Amazon Web Service, Dropbox, Gmail, Facebook, YouTube, Twitter adalah sedikit dari contoh website yang terkena serangan.

Bahkan banyak publikasi yang menunjukkan bahwa password Yahoo mail sudah dapat dijebol. Fakta-fakta ini yang menyebabkan bahwa Heartbleed disebut sebagai salah satu ancaman keamanan terbesar dalam sejarah internet.

Terlebih lagi versi OpenSSL yang rentan ini sudah digunakan sejak 2012, dan juga dikabarkan bahwa NSA sudah mengetahui bug ini sejak lama namun membiarkannya agar dapat ‘mengintip’ data2 pengguna Internet.

Apa yang Harus Saya Lakukan?

Ada beberapa cara yang perlu dilakukan untuk memastikan bahwa kita benar-benar aman dari akibat Heartbleed, seperti dikutip dari berbagai sumber:

-. Sebagai user:

1. Lakukan monitoring terhadap account dan informasi sensitif lainnya yang Anda miliki pada layanan online. Apakah terdapat aktifitas yang tidak wajar?

2. Tunggu pengumuman resmi dari website atau layanan, mengenai kondisi mereka. Apakah mereka menggunakan versi OpenSSL yang rentan terhadap Heartbleed? Jika belum ada penjelasan resmi, mintalah.

3. Pastikan penyedia layanan sudah mengupdate versi OpenSSL, jika masih menggunakan versi yang rentan. Ganti password anda setelah penyedia layanan memperbaiki sistemnya.

4. Mengganti password selama sistem masih rentan akan tetap berisiko.

-. Sebagai penyedia layanan:

1. Periksa versi OpenSSL yang Anda gunakan, apakah termasuk dalam versi yang bermasalah.

2. Periksa layanan Anda, apakah rentan terhadap bug ini. Berbagai tools untuk memeriksa kelemahan ini seperti modul pada metasploit , LastPass , Qualys atau website Filippo Valsorda .

3. Segera periksa advisory dari vendor perangkat Anda, apakah perangkat yang digunakan rentan terhadap serangan ini.

4. Segera update versi OpenSSL, firmware dan layanan Anda.

5. Segera minta pengguna layanan Anda untuk mengubah password mereka, setelah versi OpenSSL maupun firmware yang rentan akan serangan ini telah diupdate.

*) Penulis, Toto. A. Atmodjo merupakan Praktisi TI dan saat ini bekerja di Virtus Technology Indonesia.

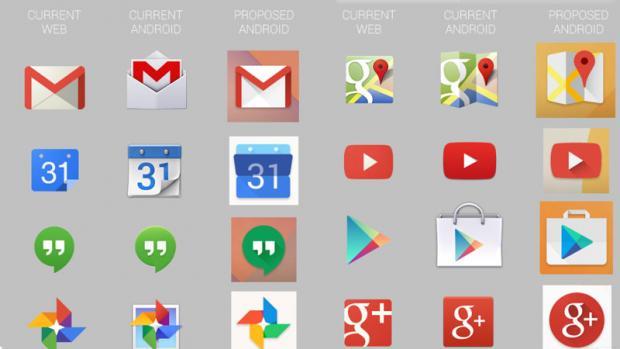

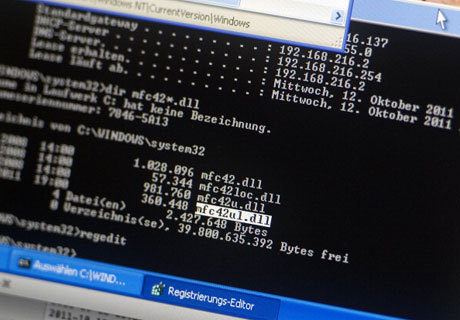

Ilustrasi (getty image)

Ilustrasi (getty image) Bocoran icon Android terbaru (android police)

Bocoran icon Android terbaru (android police) Illustrasi (ist)

Illustrasi (ist) Ilustrasi (Ist.)

Ilustrasi (Ist.)